PUFido Clife Key

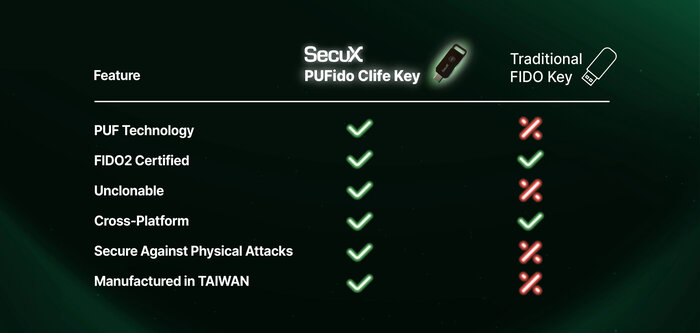

Dans un monde où les attaques par phishing, les vols de mot de passe et les compromissions de comptes se multiplient, la question de l’authentification devient un point de vulnérabilité majeur. La PUFido Clife Key, développée par SecuX, apporte une réponse matérielle à ce défi, en s’appuyant sur une technologie physique rare dans le grand public : la PUF, ou Physically Unclonable Function. L’appareil promet une authentification robuste, non basée sur le stockage classique d’une clé privée, mais sur les propriétés physiques inimitables du silicium lui-même. Aucune fonction de gestion de portefeuille crypto, aucune seed phrase, aucune capacité de signature de transaction ne sont intégrées. La Clife Key n’est pas un cold wallet. Elle est un outil d’authentification FIDO2/U2F, conçu pour interagir avec les systèmes et services compatibles avec les standards WebAuthn.

https://secuxtech.com/products/pufido-clife-key

Le coffret, tel qu’observé dans les vidéos officielles, adopte une esthétique minimaliste. À l’ouverture : une mousse de calage, un guide de démarrage rapide, et l’unité principale. Le dispositif est compact, de forme rectangulaire, avec un port USB-C intégré et une surface noire légèrement texturée. Une LED bleue s’active brièvement à chaque insertion, indiquant l’initiation d’un processus d’authentification. Aucune donnée certifiée n’est publiée concernant les matériaux exacts de fabrication, la densité du boîtier ou une quelconque certification de résistance (IP, température, choc). Toute évaluation physique du produit repose donc exclusivement sur une perception visuelle et tactile. SecuX a indiqué que des mesures sur des indicateurs de durabilité sont envisagées, mais qu’aucune donnée formelle n’est encore disponible à ce jour.

Le cœur technologique de la PUFido Clife Key repose sur la fonction PUF, une structure physique propre à chaque puce qui permet de générer des clés cryptographiques à la volée. Le principe : chaque puce, en raison de ses variations microscopiques de fabrication, produit une réponse unique à un même stimulus. Cette propriété est utilisée comme base d’authentification. SecuX indique que cette technologie remplace le besoin de stocker une clé privée, mais ne publie aucun schéma technique, document d’architecture ou audit public permettant de confirmer formellement l’absence de persistance interne. Aucune information disponible ne permet de trancher sur la nature exacte du processus de génération ou sur le comportement en cas d’accès physique avancé. La Clife Key est certifiée FIDO2 et U2F, et compatible avec WebAuthn. Elle prend également en charge les protocoles CTAP1 et CTAP2, ce que SecuX confirme désormais via sa documentation produit officielle. La clé est nativement reconnue sur Windows, macOS, Linux, ChromeOS et Android, dès lors que l’environnement supporte le standard FIDO2 via un navigateur moderne. Aucun pilote ni logiciel tiers n’est requis. Sur iOS, seule l’utilisation via des navigateurs compatibles WebAuthn est possible. La clé fonctionne de manière autonome, sans tableau de bord, sans application mobile, et sans compte utilisateur.

La PUFido Clife Key ne prend pas en charge :

- Le NFC

- Les protocoles OTP (One-Time Password)

- Les protocoles OpenPGP

- La signature de transaction blockchain

- La gestion de seed phrase

- L’intégration à des portefeuilles tels que MetaMask, Trezor Suite, Ledger Live

Elle est donc à utiliser exclusivement dans le cadre d’une authentification standardisée FIDO2/U2F sur des services qui la supportent. Aucune fonction dérivée ou crypto-natif n’est annoncée. Actuellement, la Clife Key est principalement destinée à un usage grand public. SecuX précise que l’ajout de fonctionnalités destinées aux environnements professionnels (API, SDK, guides d’intégration, protocoles étendus) fera l’objet de futures publications. Dans un cadre professionnel, la Clife Key peut théoriquement être utilisée dans des écosystèmes IAM (ex. Azure AD, Okta) compatibles FIDO2, mais aucune documentation entreprise n’est encore disponible.

L’interface utilisateur est réduite à l’essentiel. Une LED bleue signale l’initialisation d’un processus lors de l’insertion. Aucun écran, aucun bouton, aucun retour sonore. Les vidéos de test démontrent une stabilité de fonctionnement et une compatibilité effective avec les systèmes FIDO2/WebAuthn. Aucun bug manifeste, retard, ou instabilité n’est rapporté dans les sources officielles ou les revues documentées. Le firmware de la Clife Key est propriétaire. Aucun code source n’est mis à disposition pour audit. En cas de perte, il n’existe aucun mécanisme de restauration, de duplicata, ni de récupération. Ce choix est conforme à la logique PUF, qui repose sur une unicité matérielle non reproductible. L’utilisateur est donc entièrement responsable de la gestion de ses dispositifs : toute perte équivaut à une perte d’accès, et doit être anticipée en enregistrant plusieurs clés sur les services utilisés. Le tarif officiel est fixé à 39 USD. SecuX applique la garantie standard d’un an, ou deux ans en Union européenne, conformément à la réglementation, et indique envisager une extension de cette période dans le futur, compte tenu de la durabilité prévue de l’appareil. Le support technique est assuré par formulaire en ligne. La documentation fournie est concise, en anglais, et couvre les étapes de configuration de base pour les systèmes mentionnés plus haut. Un guide « How It Works » est également disponible en ligne, détaillant les étapes de création du code PIN, l’enregistrement sur les services, et les processus d’authentification.

La PUFido Clife Key ne fait aucune promesse superflue. Elle ne tente pas d’agréger des fonctions périphériques. Elle ne remplace pas un portefeuille, n’invite pas au confort, n’intègre aucun tableau de bord. Elle propose simplement — mais rigoureusement — une méthode d’authentification matérielle fondée sur la singularité physique d’une puce. Une réponse sobre, compacte, sans cloud, sans compte, sans interface graphique. Elle ne conviendra pas à tous les usages. Mais dans son périmètre — celui d’une authentification FIDO2 matérielle strictement normalisée — elle fait exactement ce qu’elle prétend faire. Et rien d’autre.